DNS-over-HTTPS në MikroTik përmes CloudFlare

MikroTik sapo ka nxjerrë RouterOS 6.47 me një veçori të re të mrekullueshme DNS-over-HTTPS ose (DoH). MikroTik tani mund të mbrojë aktivitetin tuaj në internet duke enkriptuar trafikun DNS.

DNS-over-HTTPS është një protokoll që kryen “Domain Name System resolution” në një server në distancë përmes protokollit HTTPS. Qëllimi i kësaj metode është rritja e privasisë dhe sigurisë së përdoruesit duke parandaluar përgjimin dhe manipulimin e të dhënave të DNS-së nga sulmet e “man-in-the-middle” duke përdorur protokollin HTTPS për të enkriptuar të dhënat mes klientit DoH dhe “DNS Serverit” me bazë DoH. Sipas Wikipedias

Ky skript do të bëjë që routeri juaj MikroTik të përdorë serverat DoH të CloudFlare DNS-over-HTTPS dhe të krijojë një “transparent-dns-proxy” për të gjithë trafikun e pa enkriptuar UDP në portën 53 për rrjetin tuaj LAN.

Shkarkoni certifikatën DigiCert Root CA

/tool fetch https://cacerts.digicert.com/DigiCertGlobalRootCA.crt.pem check-certificate=no

Instaloni certifikatën DigiCert Root CA

/certificate import file-name="DigiCertGlobalRootCA.crt.pem" passphrase="" name="DigiCertGlobalRootCA.crt.pem"

Ndryshoni serverat DNS

/ip dns set servers= /ip dns set use-doh-server="https://1.1.1.1/dns-query" verify-doh-cert=yes

Kaloni në “transparent-proxy” gjithë kërkesat e DNS-së LAN-it tuaj përmes routerit tuaj dhe drejt serverave DoH. Vendosni këtë “rule” mbi të tjerët.

/ip firewall nat add chain=dstnat protocol=udp dst-port=53 in-interface-list=LAN action=redirect

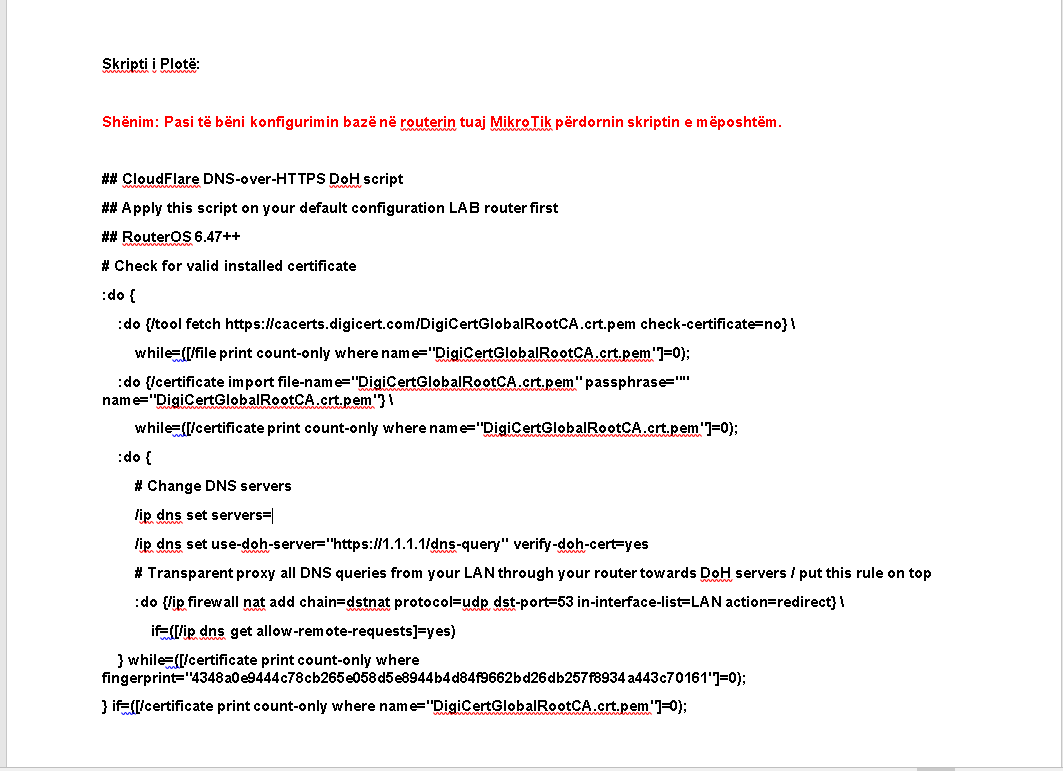

Ky është skripti i plotë që mund ta aplikoni të gjithë njëherësh.

Përdoreni këtë skript në routerin tuaj testues pasi të bëni konfigurimin bazë në të!

## CloudFlare DNS-over-HTTPS DoH script

## Apply this script on your default configuration LAB router first

## RouterOS 6.47++

# Check for valid installed certificate

:do {

:do {/tool fetch https://cacerts.digicert.com/DigiCertGlobalRootCA.crt.pem check-certificate=no} \

while=([/file print count-only where name="DigiCertGlobalRootCA.crt.pem"]=0);

:do {/certificate import file-name="DigiCertGlobalRootCA.crt.pem" passphrase="" name="DigiCertGlobalRootCA.crt.pem"} \

while=([/certificate print count-only where name="DigiCertGlobalRootCA.crt.pem"]=0);

:do {

# Change DNS servers

/ip dns set servers=

/ip dns set use-doh-server="https://1.1.1.1/dns-query" verify-doh-cert=yes

# Transparent proxy all DNS queries from your LAN through your router towards DoH servers / put this rule on top

:do {/ip firewall nat add chain=dstnat protocol=udp dst-port=53 in-interface-list=LAN action=redirect} \

if=([/ip dns get allow-remote-requests]=yes)

} while=([/certificate print count-only where fingerprint="4348a0e9444c78cb265e058d5e8944b4d84f9662bd26db257f8934a443c70161"]=0);

} if=([/certificate print count-only where name="DigiCertGlobalRootCA.crt.pem"]=0);

Më poshtë keni disa screenshot-e për t’ju orientuar gjatë konfigurimit tuaj.

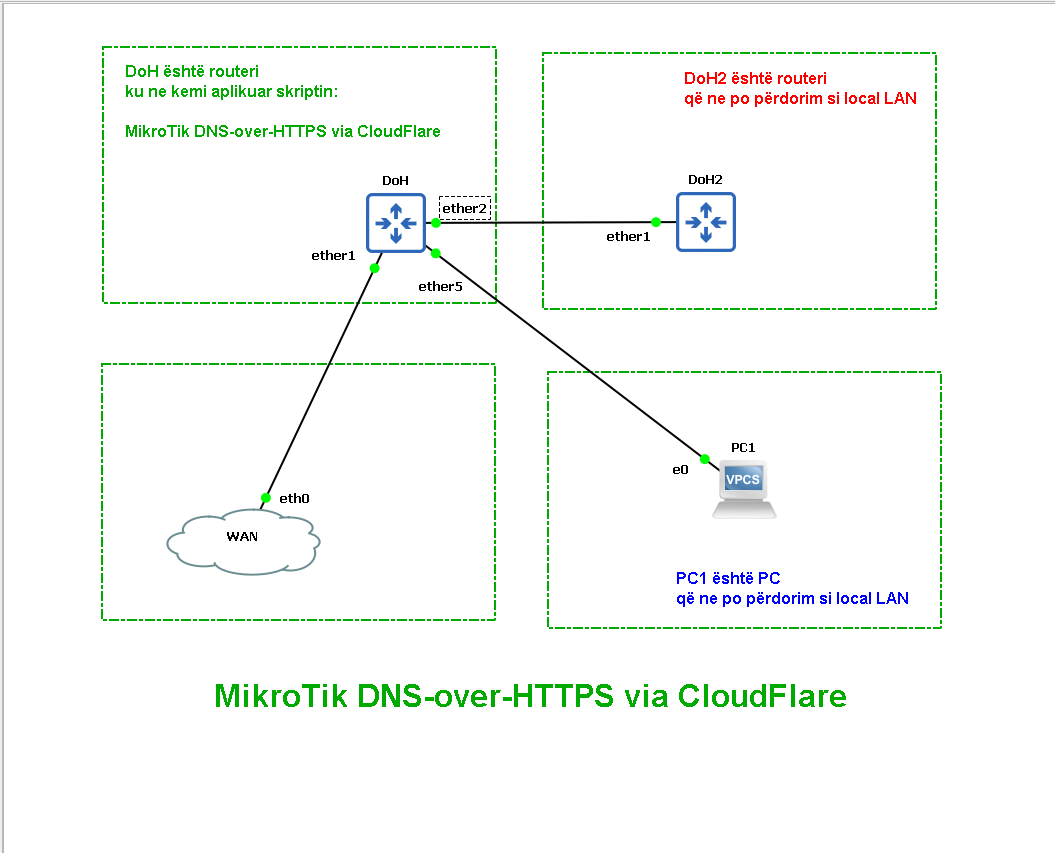

Topologjia që ne kemi përdorur për të testuar DNS-over-HTTPS në MikroTik përmes CloudFlare

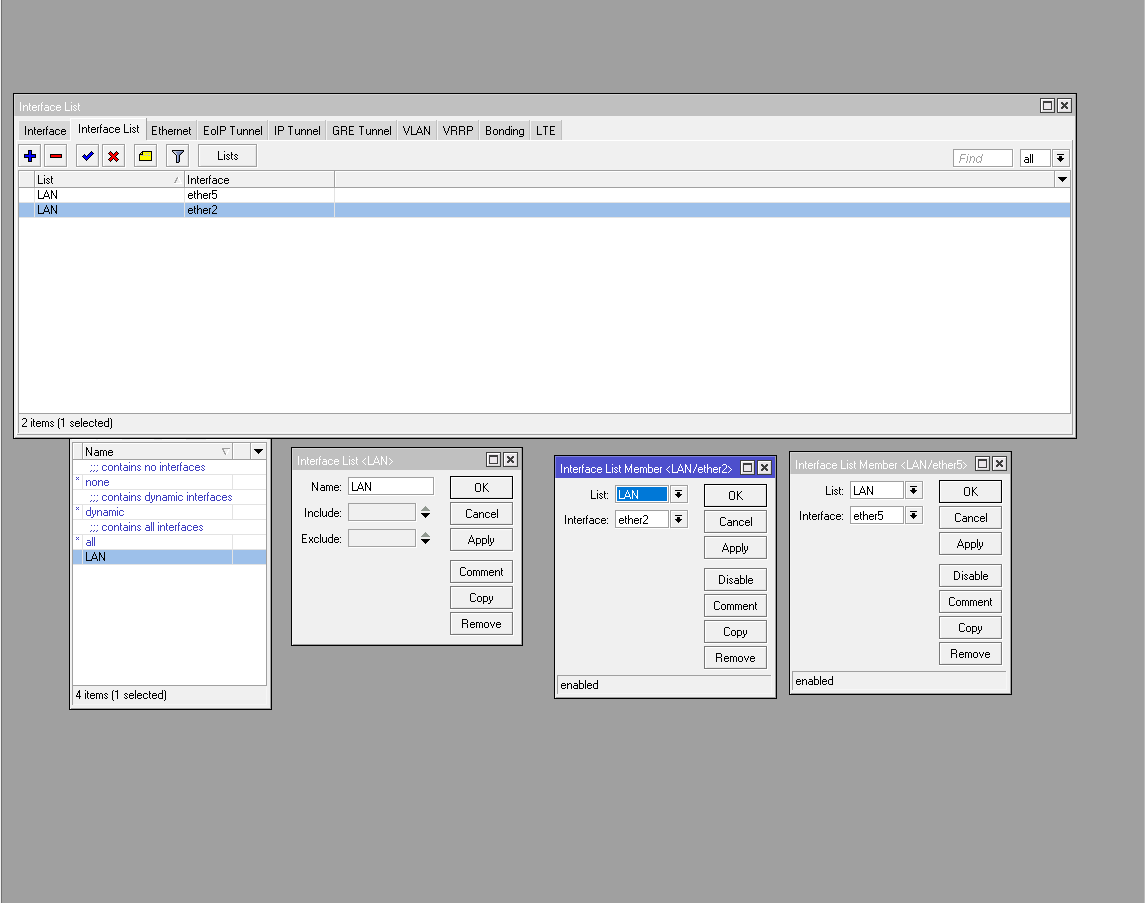

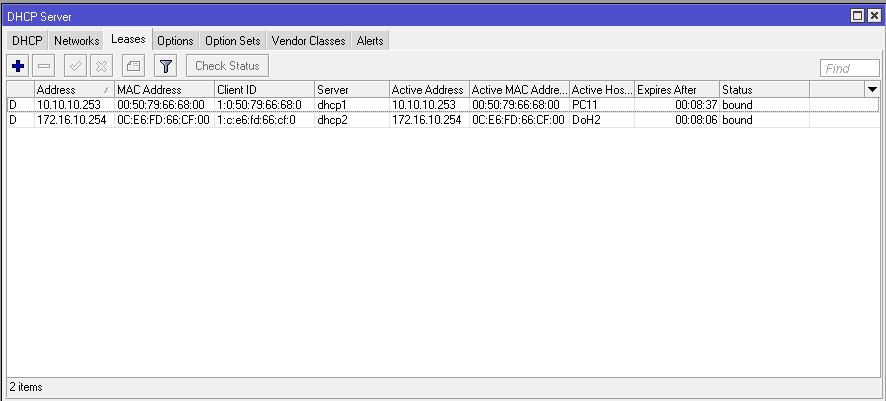

Kujdes: Krijoni një interface list LAN dhe lidheni me ndërfaqet e caktuara të LAN-eve tuaja, në rastin tonë është ether5 dhe ether2 pasi kemi dy LAN-e për të testuar DoH në dy LAN-e të ndryshme (shikoni topologjinë e mësipërme), pasi do t’ju ndihmojë gjatë aplikimit të “firewall rule” që gjendet në skript.

Skripti i plotë që duhet të përdoret që të funksionojë si duhet konfigurimi.

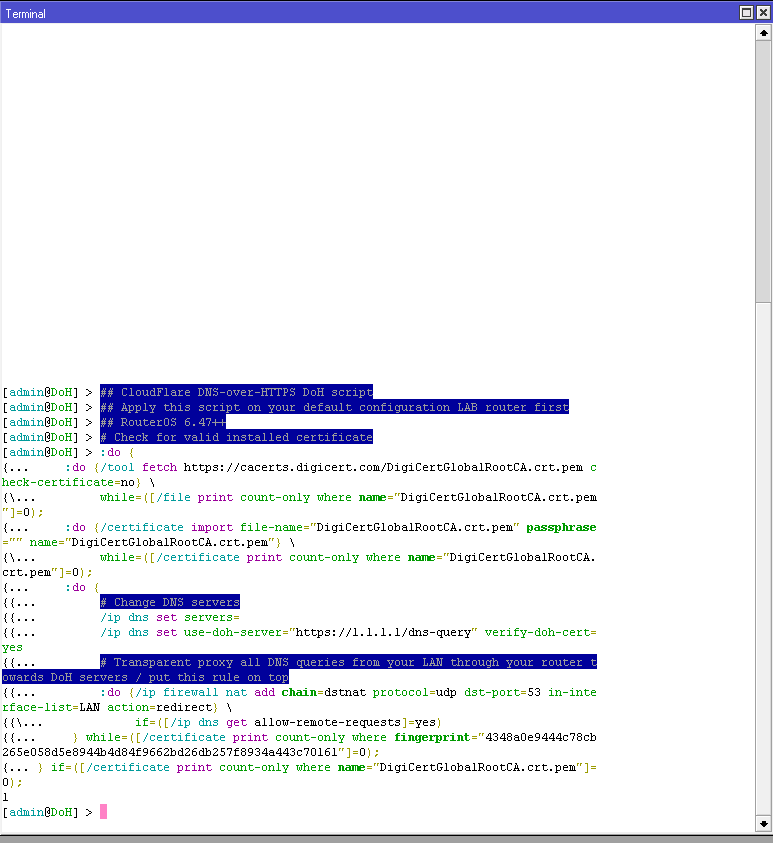

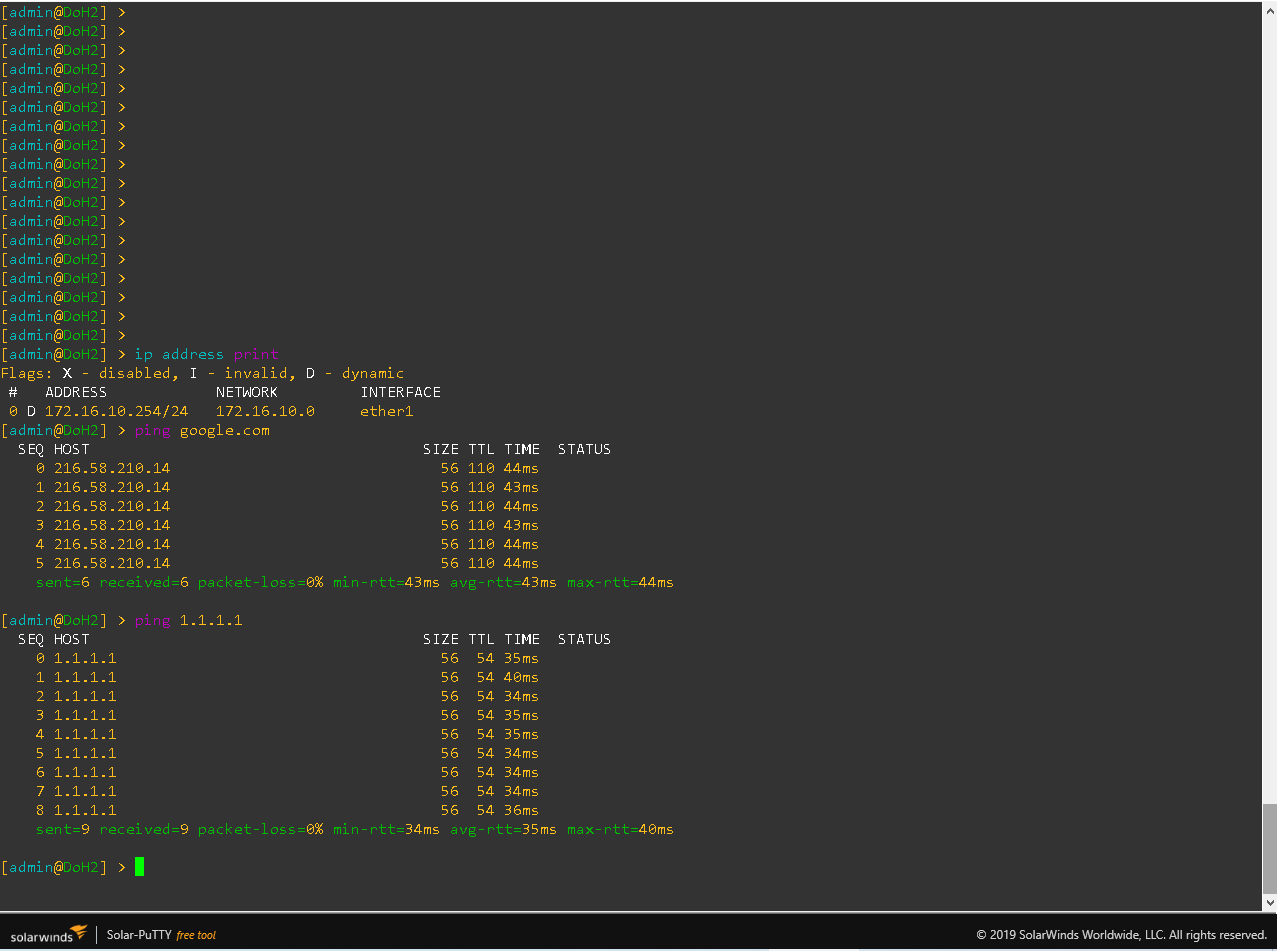

Skripti i aplikuar në routerin MikroTik, në rastin tonë DoH

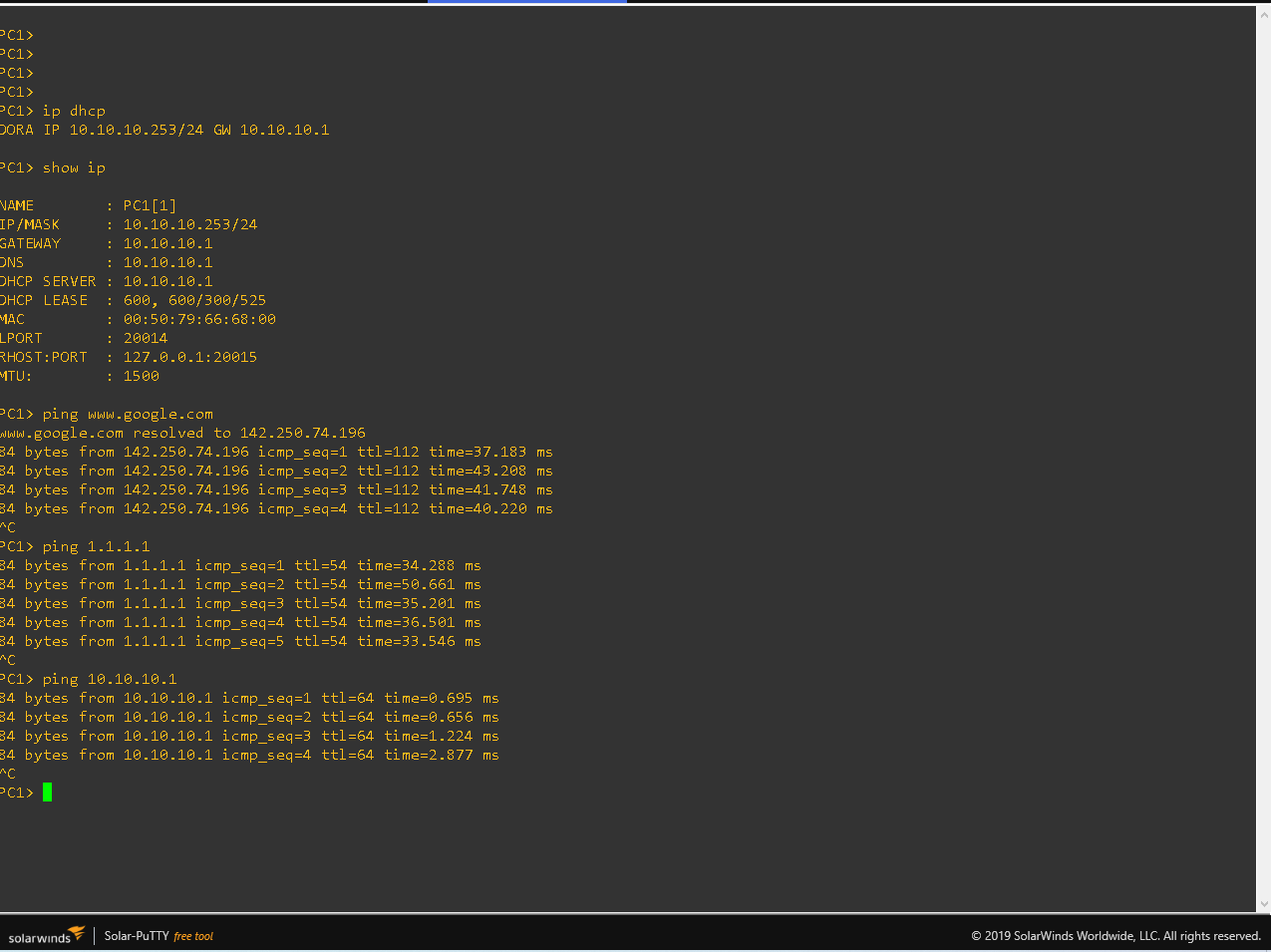

Në fund për të provuar që funksionon si duhet mund të hapni linkun e mëposhtëm:

https://1.1.1.1/help

Aty do të shikoni nëse merrni përgjigje pozitive me “yes, yes”.